澳洲幸运5开奖结果官网网站 澳洲幸运五开奖结果号码 开奖现场直播 Reduce Exposure to Threats with the Attack Resistance Platform

Take a preemptive stance on application security with attack surface management, continual asset testing and security coverage validation.

Register Today: Truth Behind the Hack: Experts Talk AI Red Teaming in a Live Q&A

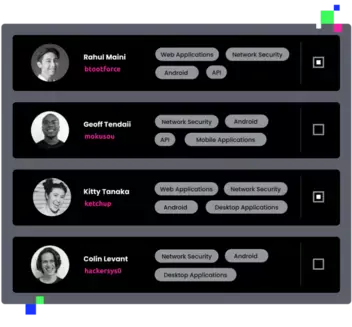

Securing AI with the world's largest ethical hacker community.

Take a preemptive stance on application security with attack surface management, continual asset testing and security coverage validation.

Optimize your digital asset inventory for continual testing and attack surface management with a dynamic, single source of truth

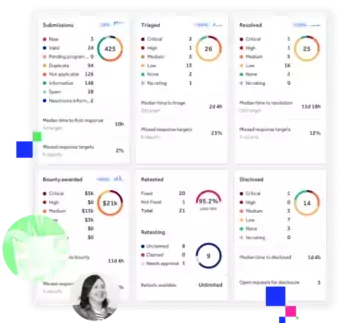

Determine your security assessment needs, design your program and monitor effectiveness all from a unified platform.

Whether you’re securing Kubernetes or cars, we’ve got the skills and experience to find critical risks, fast.

Researchers are engaged, and the quality of information we’re receiving is extremely valuable and is helping us to improve security across all areas of GM.

The flexibility of the platform and depth of the HackerOne community has made it a perfect fit for GoodRx.

We believe there is immense value in having a bug bounty program as part of our cybersecurity strategy, and we encourage all companies, not just those in the hospitality industry, to take a similar approach and consider bug bounty as a proactive security initiative.

Our first pentests revealed a major finding and showed the value of an ethical hacker community combined with PTaaS. Today, our pentests give us full visibility into findings in real-time, allowing us to pivot to fix and retest while the pentest is still running. The result is that we have more trust in the final report and can plan to direct efforts immediately to any weak spots.

We can help you detect and resolve vulnerabilities before they are exploited.